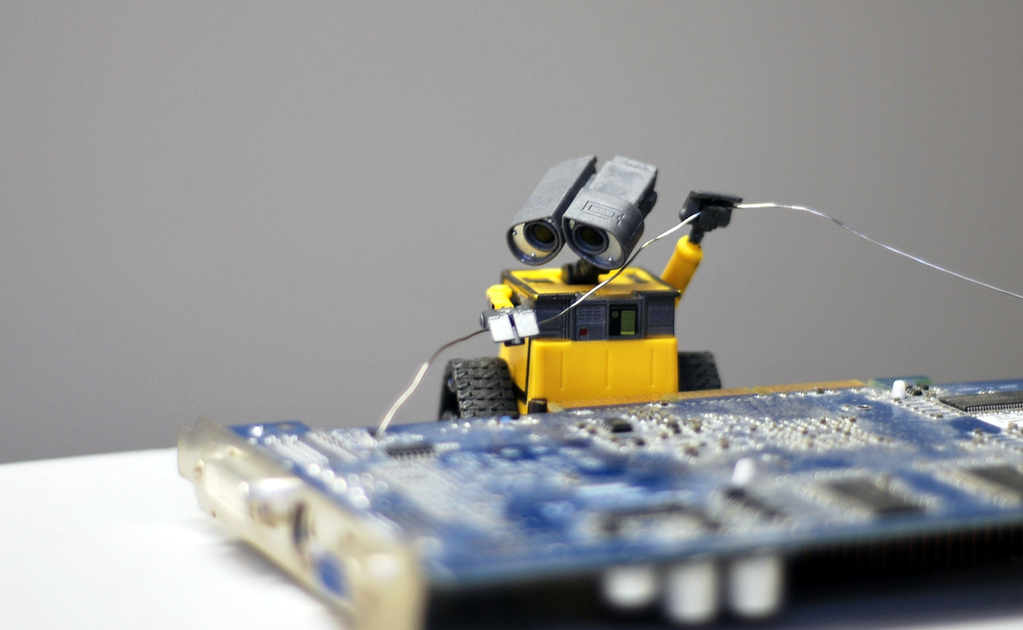

Beaucoup de geeks ont cédé au chant des sirènes. JE VEUX UN RASPBERRY PI. Eh bien ça y est, il est là… Oui mais après la phase d’exaltation due à la nouveauté, le voila qui dort au fond d’un carton entre un vieux nounours abandonné et votre wall-e radiocommandé à qui il manque une chenille !

Beaucoup de geeks ont cédé au chant des sirènes. JE VEUX UN RASPBERRY PI. Eh bien ça y est, il est là… Oui mais après la phase d’exaltation due à la nouveauté, le voila qui dort au fond d’un carton entre un vieux nounours abandonné et votre wall-e radiocommandé à qui il manque une chenille !

Eh! vous n’allez pas le laissez se couvrir de poussière, s’oxyder et rejoindre un jour la benne des appareils électroniques à recycler, non ?…

Photo flickr : Morgan

Je vous propose 4 idées pour redonner vie à votre Raspberry Pi :

Au sommaire :

VPN personnel

Autrefois (il n’y a pas si longtemps) les logiciels de réseau privé virtuel (VPN) étaient réservée aux employés du gouvernement et aux personnes travaillant pour des entreprises sensibles à la sécurité. Aujourd’hui, même l’internaute le plus décontracté qui se connecte sur un hotspot WIFI en a besoin. Avec sa petite taille et sa faible consommation d’énergie , le Raspberry Pi Framboise est un excellent choix pour créer un VPN portable que vous pouvez loger dans votre sac d’ordinateur portable pour une utilisation lors de vos déplacements, ou pour protéger en permanence des connexions comme votre réseau domestique. Chez Lifehacker vous trouverez un tutoriel pour utiliser votre Raspberry Pi en VPN en combinant ce petit ordinateur avec du logiciel libre et open source (Hamachi de LogMeIn pour le VPN et Privoxy pour le proxy de navigation sur le Web) .

Outil pour réaliser des tests de pénétration

Les tests de pénétration relèvent du côté noir de la force… Bien que des outils commerciaux soient proposés par des sociétés commerciales comme Core Security and Immunity, la plupart des professionnels utilisent souvent leurs propres outils, qui combinent souvent des outils propriétaires et open source. En mai, Pwnie Express a rendu cela plus facile en publiant Raspberry Pwn, un outil open source qui permet aux amateurs de transformer leur Raspberry Pi en outil pour tests de pénétration et en outil d’audit de sécurité. Leur logiciel, publié sous licence GNU public, est basé sur Debian et offre un petit arsenal d’outils de test classiques comme netcat, Wireshark, Kismet, cryptcat et autres. LA disponibilité du Bluetooth et la connectivité sans fil impliquent que l’appareil peut être piloté à distance une fois déployé sur un réseau cible. Le logiciel est disponible gratuitement sur github.

Scanner de Malware

Les malwares n’atteignent pas seulement pour les appareils connectés à Internet. Avec la démocratisation des disques durs portables de grande capacité, des logiciels malveillants peuvent facilement attaquer les machines isolées comme les stations de travail, des serveurs ou des systèmes embarqués. Comment déterminez-vous si un périphérique USB que vous souhaitez utiliser est infecté ? Un moyen simple est un scanner portable que vous pouvez brancher sur le périphérique avant de l’utiliser. Icarus Labs a utilisé un Raspberry Pi pour montrer la faisabilité du testeur. Il utilise les signatures de 44 fournisseurs différents d’antivirus pour déterminer si un fichier est malicieux.

Pour cet outil, qui n’est qu’un « proof of concept » comme disent nos voisins britanniques, les logiciels n’ont pas été publiés. Tout reste donc à faire… L’idée est là… Qui s’y colle ?

Pour cet outil, qui n’est qu’un « proof of concept » comme disent nos voisins britanniques, les logiciels n’ont pas été publiés. Tout reste donc à faire… L’idée est là… Qui s’y colle ?

Backdoor réseau / Cheval de Troie réseau

La taille réduite du Raspberry Pi en fait un appareil idéal pour le genre le plus simple de piratage : le cheval de Troie. Ce tutoriel montre comment le plus débutant des hackers pourrait dissimuler un Raspberry Pi équipé d’une clé WiFi à l’intérieur d’une alimentation d’ ordinateur portable tout à fait normale. Une fois intégré à un réseau cible, le dispositif va créer un tunnel SSH qui permettra à un attaquant externe d’envoyer ou de recevoir des données, y compris des programmes malveillants, dans les machines du réseau cible.

Rappel Si vous voulez tester ce dernier outil, ne le faites que sur votre propre réseau sinon… :

La loi dite « Godfrain » du 5 Janvier 1988 (n° 88-19) a introduit dans le code pénal l’article 462-2 qui dispose que « Quiconque, frauduleusement, aura accédé ou se sera maintenu dans tout ou partie d »un système de traitement automatisé de données sera puni d »un emprisonnement de deux mois à un an et d »une amende de 2.000F à 50.000F ou de l »une de ces deux peines. Lorsqu »il en sera résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système, l »emprisonnement sera de deux mois à deux ans et l »amende de 10.000F à 100.000F. »

La loi dite « Godfrain » du 5 Janvier 1988 (n° 88-19) a introduit dans le code pénal l’article 462-2 qui dispose que « Quiconque, frauduleusement, aura accédé ou se sera maintenu dans tout ou partie d »un système de traitement automatisé de données sera puni d »un emprisonnement de deux mois à un an et d »une amende de 2.000F à 50.000F ou de l »une de ces deux peines. Lorsqu »il en sera résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système, l »emprisonnement sera de deux mois à deux ans et l »amende de 10.000F à 100.000F. »

La loi « pour la confiance dans l’économie numérique » du 21 juin 2004 (n° 2004-575) a déplacé et modifié ce texte, désormais présent à l’article 323-1 du code pénal, lequel dispose que « Le fait d »accéder ou de se maintenir, frauduleusement, dans tout ou partie d »un système de traitement automatisé de données est puni de deux ans d »emprisonnement et de 30000 euros d »amende. Lorsqu »il en est résulté soit la suppression ou la modification de données contenues dans le système, soit une altération du fonctionnement de ce système, la peine est de trois ans d »emprisonnement et de 45000 euros d »amende. »

Si vous utilisez des outils de sécurité à base de Raspberry Pi ou si cet article vous a donné des idées, pensez à mettre un commentaire ci-dessous.

Actuellement, ce ne sont pas les offres qui manquent en VPN ! Il y en a pour toutes les utilisations et toutes les bourses. N’hésitez pas à tester pendant un mois un service afin de vous faire une idée. En tout cas, aucun doute, les VPN restent la meilleure solution face à la surveillance du Net actuelle 😉 Il faut encourager leur utilisation !

Donc, quand vous voulez renouveler votre protection, c’est une bonne idée de se remettre en question et de comprendre vos besoins. La première question est si vous voulez un antivirus basique ou une suite complète sur la sécurité ? Nos tests vous proposent des produits sous les deux formes et ils peuvent vous protéger contre les logiciels malveillants en ligne et les vers et virus qui pullulent sur le réseau.